サイバーセキュリティ研究者によると、最も長期間活動しているランサムウェア・アズ・ア・サービス(RaaS)運営の一つであるQilinランサムウェアグループに関連するランサムウェア事件の増加が観測されています。 S-RMの最新インテリジェンスによると、Qilinは引き続き、パッチ未適用のVPN機器、多要素認証(MFA)の未導入、公開された管理インターフェースなどの脆弱性を悪用して、企業ネットワークへの初期アクセスを獲得しています。…

サイバーセキュリティ研究者によると、最も長期間活動しているランサムウェア・アズ・ア・サービス(RaaS)運営の一つであるQilinランサムウェアグループに関連するランサムウェア事件の増加が観測されています。 S-RMの最新インテリジェンスによると、Qilinは引き続き、パッチ未適用のVPN機器、多要素認証(MFA)の未導入、公開された管理インターフェースなどの脆弱性を悪用して、企業ネットワークへの初期アクセスを獲得しています。…

(画像クレジット:Facebook) ハッカーが実際のfacebookmail.comドメインを使い、Facebookの警告を偽装してBusiness Suiteユーザーをフィッシング 4万通以上のメールが送信され、ある企業には4,000通以上が集中 ― ほとんどがテンプレート化された広範囲攻撃 防御にはMFA(多要素認証)、パスワードマネージャー、スタッフ教育、アカウント監視が必要 サイバー犯罪者がFacebook Business…

(画像クレジット:Facebook) ハッカーが実際のfacebookmail.comドメインを使い、Facebookの警告を偽装してBusiness Suiteユーザーをフィッシング 4万通以上のメールが送信され、ある企業には4,000通以上が集中 ― ほとんどがテンプレート化された広範囲攻撃 防御にはMFA(多要素認証)、パスワードマネージャー、スタッフ教育、アカウント監視が必要 サイバー犯罪者がFacebook Business…

130社以上が、多要素認証システムを偽装した大規模なフィッシングキャンペーンに巻き込まれた。 TwilioとCloudflareの従業員を標的とした攻撃は、130以上の組織で9,931件のアカウントが侵害された大規模なフィッシングキャンペーンに関連している。このキャンペーンは、アイデンティティおよびアクセス管理企業Oktaの悪用に焦点を当てており、研究者によって脅威アクターは「0ktapus」と名付けられた。…

130社以上が、多要素認証システムを偽装した大規模なフィッシングキャンペーンに巻き込まれた。 TwilioとCloudflareの従業員を標的とした攻撃は、130以上の組織で9,931件のアカウントが侵害された大規模なフィッシングキャンペーンに関連している。このキャンペーンは、アイデンティティおよびアクセス管理企業Oktaの悪用に焦点を当てており、研究者によって脅威アクターは「0ktapus」と名付けられた。…

(画像クレジット:Shutterstock) ハッカーは盗まれたSSO認証情報を使って大学のシステムにアクセスし、120万人分の個人データを盗んだ 一部のアクセス遮断後、攻撃的な大量メールが送信される。大学は後に侵害が事実であることを認めた 攻撃は、上級職員のMFA(多要素認証)運用の甘さをソーシャルエンジニアリングで突いたもの…

(画像クレジット:Shutterstock) ハッカーは盗まれたSSO認証情報を使って大学のシステムにアクセスし、120万人分の個人データを盗んだ 一部のアクセス遮断後、攻撃的な大量メールが送信される。大学は後に侵害が事実であることを認めた 攻撃は、上級職員のMFA(多要素認証)運用の甘さをソーシャルエンジニアリングで突いたもの…

「お好きなOTPアプリ」をお使いになるよん

(しかし多経路認証でないのは気掛かりかもしれない)

「お好きなOTPアプリ」をお使いになるよん

(しかし多経路認証でないのは気掛かりかもしれない)

金融庁案件なのか…情報セキュリティ関係を取り扱う省庁は総務省だっけ。このあたり各省庁で協力して利便性と便益の落としどころを探ってほしい。

金融庁案件なのか…情報セキュリティ関係を取り扱う省庁は総務省だっけ。このあたり各省庁で協力して利便性と便益の落としどころを探ってほしい。

偽物サイトに要求されたときでも同じように焦って確認がおろそかになる、というリスクもあるし

#a11y_discord

偽物サイトに要求されたときでも同じように焦って確認がおろそかになる、というリスクもあるし

#a11y_discord

・アクセスログの即時保存と第三者分析(Forensic readiness)

・重要操作APIへの署名・CSRFトークン強化

・退会・削除処理に対する多要素認証(MFA)導入

・SOCとの常時連携とSIEMでのアラート検出

・アクセスログの即時保存と第三者分析(Forensic readiness)

・重要操作APIへの署名・CSRFトークン強化

・退会・削除処理に対する多要素認証(MFA)導入

・SOCとの常時連携とSIEMでのアラート検出

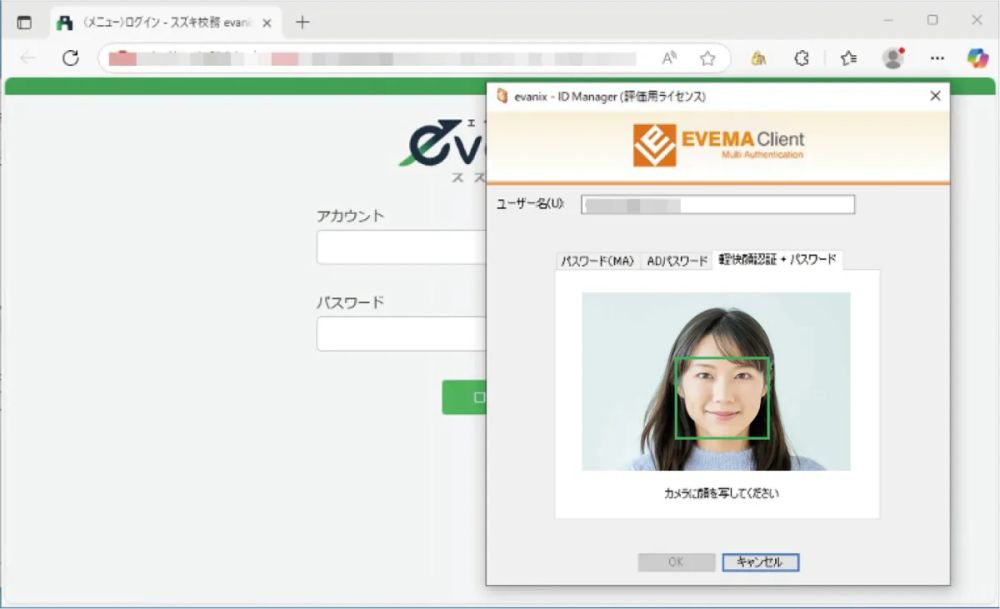

DDSとスズキ教育ソフトが連携し、指紋認証を含む多要素認証を搭載した統合型校務支援システムを提供。教育機関のセキュリティ強化に貢献します。

DDSとスズキ教育ソフトが連携し、指紋認証を含む多要素認証を搭載した統合型校務支援システムを提供。教育機関のセキュリティ強化に貢献します。

今はもうとにかく多要素認証でしょうね。

>日経電子版

今はもうとにかく多要素認証でしょうね。

>日経電子版

この構造により、たとえ企業がシングルサインオンを導入していても、端末が信頼できなければ認証は形骸化します。

newspicks.com/news/1540624...

この構造により、たとえ企業がシングルサインオンを導入していても、端末が信頼できなければ認証は形骸化します。

newspicks.com/news/1540624...

アメリカサイバーセキュリティ・インフラ・セキュリティ・エージェンシー(CISA)と国家安全保障局(NSA)は、オーストラリアとカナダの国際的なパートナーとともに、オンプレミスのMicrosoft Exchange Serverインスタンスを潜在的な悪用から強化するためのガイダンスを発表しました。

「管理アクセスを制限し、多要素認証を実装し、厳格なトランスポートセキュリティ構成を強制し、ゼロトラスト(ZT)セキュリティモデルの原則を採用することで、組織は潜在的なサイバー攻撃に対する…

アメリカサイバーセキュリティ・インフラ・セキュリティ・エージェンシー(CISA)と国家安全保障局(NSA)は、オーストラリアとカナダの国際的なパートナーとともに、オンプレミスのMicrosoft Exchange Serverインスタンスを潜在的な悪用から強化するためのガイダンスを発表しました。

「管理アクセスを制限し、多要素認証を実装し、厳格なトランスポートセキュリティ構成を強制し、ゼロトラスト(ZT)セキュリティモデルの原則を採用することで、組織は潜在的なサイバー攻撃に対する…

【セキュリティ事件簿#2025-425】

近江八幡市

本市魅力発信課の公式Twitter(現X)アカウントへの不正アクセスのご報告

👉 公式リリース永久保存版(ブログ)

blog.b-son.net/2025/10/sec2...

【セキュリティ事件簿#2025-425】

近江八幡市

本市魅力発信課の公式Twitter(現X)アカウントへの不正アクセスのご報告

👉 公式リリース永久保存版(ブログ)

blog.b-son.net/2025/10/sec2...

造船や海運などの事業を展開する常石グループは、グループ会社従業員のメールアカウントが不正利用され、不特定多数にフィッシングメールが送信されたことを明らかにした。

ツネイシホールディングスによれば、2025年10月3日にグループ会社従業員の個人メールアカウントのパスワードが外部に漏洩していることが判明。同アカウントが第三者によって悪用され、不特定多数に対しフィッシングメールが送信される被害が発生した。

同社では、不正アクセスを受けた同アカウントのパスワードを変更。全従業員のメールアカウントについても多要素認証を設定した。

造船や海運などの事業を展開する常石グループは、グループ会社従業員のメールアカウントが不正利用され、不特定多数にフィッシングメールが送信されたことを明らかにした。

ツネイシホールディングスによれば、2025年10月3日にグループ会社従業員の個人メールアカウントのパスワードが外部に漏洩していることが判明。同アカウントが第三者によって悪用され、不特定多数に対しフィッシングメールが送信される被害が発生した。

同社では、不正アクセスを受けた同アカウントのパスワードを変更。全従業員のメールアカウントについても多要素認証を設定した。

大問題である事を大いに騒ぎましょう!!

楽天証券_多要素認証の絵文字が判別できない note.com/yama3nomori/...

#アクセシビリティ #視覚\障害 #ロービジョン #困ったウェブ #困ったアプリ

(画像提供:Shutterstock) 10個のタイポスクワットnpmパッケージが約10,000台のシステムに情報窃取マルウェアを配布 マルウェアはシステムのキーチェーンを標的にし、アプリレベルのセキュリティを回避して復号化された認証情報を盗む 影響を受けたユーザーは認証情報の失効、システムの再構築、多要素認証の有効化が必要 危険な情報窃取マルウェアを配布する悪意あるnpmパッケージが10個近く、発見・削除されるまでに約10,000回ダウンロードされていました。…

(画像提供:Shutterstock) 10個のタイポスクワットnpmパッケージが約10,000台のシステムに情報窃取マルウェアを配布 マルウェアはシステムのキーチェーンを標的にし、アプリレベルのセキュリティを回避して復号化された認証情報を盗む 影響を受けたユーザーは認証情報の失効、システムの再構築、多要素認証の有効化が必要 危険な情報窃取マルウェアを配布する悪意あるnpmパッケージが10個近く、発見・削除されるまでに約10,000回ダウンロードされていました。…

#ゲーム

↓↓続きはこちら↓↓

https://zmedia.jp/game/633892/?utm_source=Bluesky

#ゲーム

↓↓続きはこちら↓↓

https://zmedia.jp/game/633892/?utm_source=Bluesky

Riot Games(ライアットゲームズ)は、基本プレイ無料のタクティカルFPS『VALORANT(ヴァロラント)』に適用される最新パッチ11.09の詳細を公開。本パッチより、予告されていた多要素認証の必須化が一部地域とプレイヤーを対象にスタートしたほか、「インタラクティブオブジェクト」に関するアップデートが行われる。

Riot Games(ライアットゲームズ)は、基本プレイ無料のタクティカルFPS『VALORANT(ヴァロラント)』に適用される最新パッチ11.09の詳細を公開。本パッチより、予告されていた多要素認証の必須化が一部地域とプレイヤーを対象にスタートしたほか、「インタラクティブオブジェクト」に関するアップデートが行われる。