shop.hansalim.or.kr/shopping/pro... 제주 전통 마른두부라고 해서 딱딱한(???) 두부입니다.

shop.hansalim.or.kr/shopping/pro... 제주 전통 마른두부라고 해서 딱딱한(???) 두부입니다.

설마... 대의민주주의가 표 싸움인거 모르시면서 정치 하시는건가요... 북에서 건너 오셨나...? ... hoxy...?

설마... 대의민주주의가 표 싸움인거 모르시면서 정치 하시는건가요... 북에서 건너 오셨나...? ... hoxy...?

단열은 생각보다 잘 작동하고 있다.

골조가 나무인거지, 벽까지 나무인 게 아니니까. 문제는 방음인데...

솔직히 말해서 윗집이 좀 이런 신경을 안쓰는 집이기는 함. 문을 좀 세게 열고 닫거나...쿵쿵거리면서 걸어다니는 경우가 있는데, 그거 말곤 딱히 예전의 철근 콘크리트에 비해 딱히 나쁜점은 없는 듯.

오히려 예전에 살던 UR이...옆집 전화 통화 내용까지 들릴 정도로 엉망진창 이었지.

단열은 생각보다 잘 작동하고 있다.

골조가 나무인거지, 벽까지 나무인 게 아니니까. 문제는 방음인데...

솔직히 말해서 윗집이 좀 이런 신경을 안쓰는 집이기는 함. 문을 좀 세게 열고 닫거나...쿵쿵거리면서 걸어다니는 경우가 있는데, 그거 말곤 딱히 예전의 철근 콘크리트에 비해 딱히 나쁜점은 없는 듯.

오히려 예전에 살던 UR이...옆집 전화 통화 내용까지 들릴 정도로 엉망진창 이었지.

인텔이 눈 나쁜 사람도 읽기쉬운 폰트를 만들었다고. 월요일에 출근하면 당잘 설치해본다.

인텔이 눈 나쁜 사람도 읽기쉬운 폰트를 만들었다고. 월요일에 출근하면 당잘 설치해본다.

대예산 영화는 아니지만 CG가 전혀 없는 영화라 4K 리마스터 빨은 있다. 오디오는 상영관보단 영화 성향 같은데 그냥 그렇다.

한편 LED 스크린은 밝기와 대비가 SDR 프로젝터와는 확실히 다르고 OLED TV로 4K 블루레이 보는 것 같은 체감이었다.

밝기는 레이저 아이맥스보다는 약간 낮은 정도? 하지만 블랙과 대비는 더 유리할 것 같다. 대비가 낮은 영화라 체감하긴 힘들었다.

대예산 영화는 아니지만 CG가 전혀 없는 영화라 4K 리마스터 빨은 있다. 오디오는 상영관보단 영화 성향 같은데 그냥 그렇다.

한편 LED 스크린은 밝기와 대비가 SDR 프로젝터와는 확실히 다르고 OLED TV로 4K 블루레이 보는 것 같은 체감이었다.

밝기는 레이저 아이맥스보다는 약간 낮은 정도? 하지만 블랙과 대비는 더 유리할 것 같다. 대비가 낮은 영화라 체감하긴 힘들었다.

RE: https://purengom.com/2025/09/06/%ec%9d%bc%eb%b3%b8%ec%9d%80-%ed%8c%a8%ec%8a%a4%ed%82%a4%eb%a1%9c-%ec%a7%84%ea%b2%a9%ed%95%98%eb%8a%94%eb%8d%b0-%ed%95%9c%ea%b5%ad%ec%9d%80-%ec%99%9c-%ec%a0%9c%ec%9e%90%eb%a6%ac%ec%9d%b8%ea%b0%80/

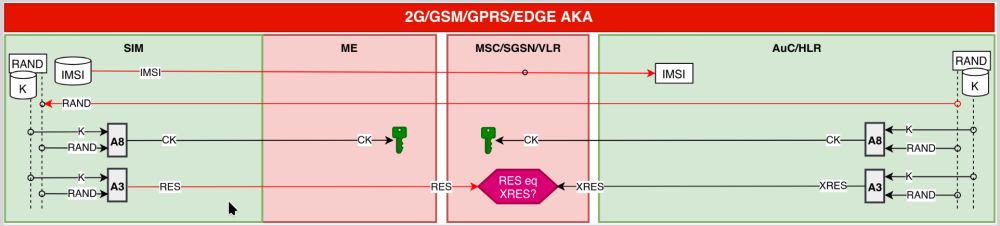

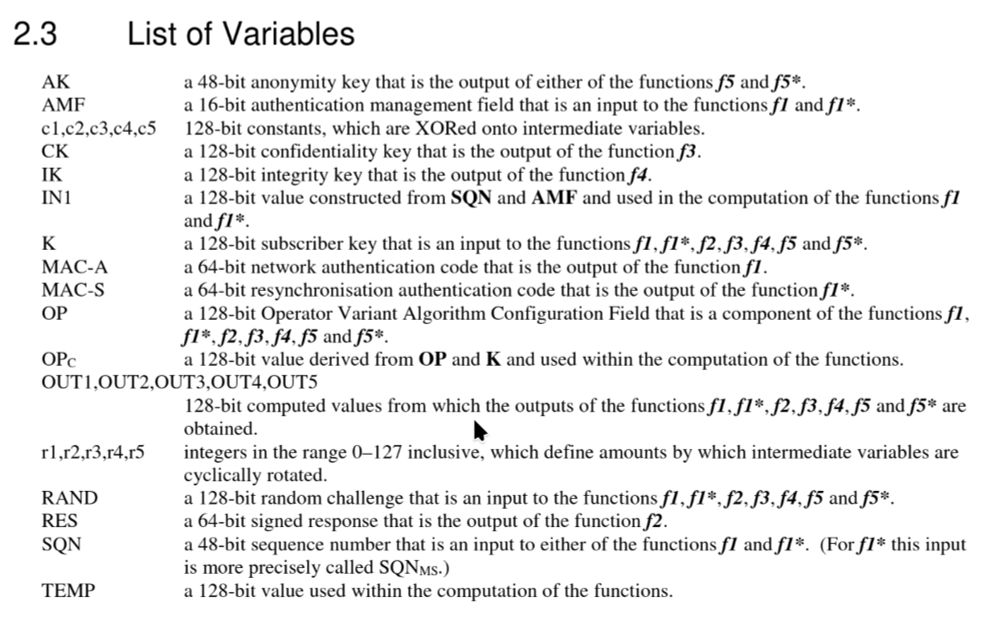

[ko] SKT 유심 “재설정” 분석 – 무엇이 바뀌는가, 그리고 정말로 교체와 동일한가

https://blog.quendi.moe/2025/05/29/ko-skt-%ec%9c%a0%ec%8b%ac-%ec%9e%ac%ec%84%a4%ec%a0%95-%eb%b6%84%ec%84%9d-%eb%ac%b4%ec%97%87%ec%9d%b4-%eb%b0%94%eb%80%8c%eb%8a%94%ea%b0%80/

[ko] SKT 유심 “재설정” 분석 – 무엇이 바뀌는가, 그리고 정말로 교체와 동일한가

https://blog.quendi.moe/2025/05/29/ko-skt-%ec%9c%a0%ec%8b%ac-%ec%9e%ac%ec%84%a4%ec%a0%95-%eb%b6%84%ec%84%9d-%eb%ac%b4%ec%97%87%ec%9d%b4-%eb%b0%94%eb%80%8c%eb%8a%94%ea%b0%80/

1. 미성년자

2. 자기를 사장이라고 칭함

3. 컴퓨터 비공식 수리하다가 고장냈는데 책임 안짐

4. 면허취소가 자랑입니까?

내가 2011년부터 쿨엔조이 등지에서 컴퓨터 업자한다는 미성년자들 꽤 봤는데 거를 타선이 하나도 없었징어

1. 미성년자

2. 자기를 사장이라고 칭함

3. 컴퓨터 비공식 수리하다가 고장냈는데 책임 안짐

4. 면허취소가 자랑입니까?

내가 2011년부터 쿨엔조이 등지에서 컴퓨터 업자한다는 미성년자들 꽤 봤는데 거를 타선이 하나도 없었징어

- "리콜은 완전히 삭제할 수 있습니다. 리콜을 제거하면 완전히 사라지며, 설정에서 이를 구성할 수 있는 옵션도 더 이상 표시되지 않습니다."

다행히 리콜 기능 윈도우 기능 켜기/끄기 에서 완전 삭제 가능하군요. 도입되면 확인후 삭제해야될듯

- "리콜은 완전히 삭제할 수 있습니다. 리콜을 제거하면 완전히 사라지며, 설정에서 이를 구성할 수 있는 옵션도 더 이상 표시되지 않습니다."

다행히 리콜 기능 윈도우 기능 켜기/끄기 에서 완전 삭제 가능하군요. 도입되면 확인후 삭제해야될듯

I was on the panel for the Crawford last year (and am continuing this year).

Congratulations, @vandroidhelsing.bsky.social, The West Passage was a weird delight in all the best ways. Hell of a debut & a worthy winner (tho I would say that).

https://www.youtube.com/watch?v=sqxR8zscSDo

https://www.youtube.com/watch?v=sqxR8zscSDo

두 사람은 『일리아스』에서, 또 지금의 광장에서 무엇을 보고 느꼈을까. 아직 끝나지 않은 겨울의 어느 오후, 책으로 가득 찬 연구실에서 깃발 주인과 명함 주인의 이야기를 엿들었다. #서울대저널_민주주의특집 snujn.com/68351

두 사람은 『일리아스』에서, 또 지금의 광장에서 무엇을 보고 느꼈을까. 아직 끝나지 않은 겨울의 어느 오후, 책으로 가득 찬 연구실에서 깃발 주인과 명함 주인의 이야기를 엿들었다. #서울대저널_민주주의특집 snujn.com/68351

접니다

안교수님과 함께 서울대저널 인터뷰했어요~~~

두 사람은 『일리아스』에서, 또 지금의 광장에서 무엇을 보고 느꼈을까. 아직 끝나지 않은 겨울의 어느 오후, 책으로 가득 찬 연구실에서 깃발 주인과 명함 주인의 이야기를 엿들었다. #서울대저널_민주주의특집 snujn.com/68351

접니다

안교수님과 함께 서울대저널 인터뷰했어요~~~